5G Network Security :In the Blockchain Internet of Things

2025년 04월 30일 출간

국내도서 : 2021년 10월 20일 출간

- eBook 상품 정보

- 파일 정보 PDF (21.02MB) | 342 쪽

- ISBN 9791191419931

- 지원기기 교보eBook App, PC e서재, 리더기, 웹뷰어

-

교보eBook App

듣기(TTS) 불가능

TTS 란?텍스트를 음성으로 읽어주는 기술입니다.

- 전자책의 편집 상태에 따라 본문의 흐름과 다르게 텍스트를 읽을 수 있습니다.

- 이미지 형태로 제작된 전자책 (예 : ZIP 파일)은 TTS 기능을 지원하지 않습니다.

PDF 필기가능 (Android, iOS)

쿠폰적용가 44,100원

10% 할인 | 5%P 적립이 상품은 배송되지 않는 디지털 상품이며,

교보eBook앱이나 웹뷰어에서 바로 이용가능합니다.

카드&결제 혜택

- 5만원 이상 구매 시 추가 2,000P

- 3만원 이상 구매 시, 등급별 2~4% 추가 최대 416P

- 리뷰 작성 시, e교환권 추가 최대 200원

작품소개

이 상품이 속한 분야

1.1 Ancient Cryptographic Methods

1.2 B.C. 400 Scytale Cipher

1.3 Julius Caesar Cipher

1.4 Morse Codes equivalent to Computer's Binary Code

1.5 Vigenere Cipher

1.6 Pigpen Cipher

1.7 Playfair Cipher

1.8 Modern Cryptographic Technology: Enigma Machine

1.9 3-Rail Fence Transposition in Cryptography

1.10 Columnar Transposition

1.11 Running Key Cipher

1.12 One-Time Pad (OTP) Cipher

1.13 What is the Purpose of Cryptography?

1.14 References

1.15 Exercises

Chapter 2. Symmetric Cryptosystem

2.1 What is Cryptosystem?

2.2 Symmetric Key Cryptosystem

2.3 DES Algorithm

2.4 Triple DES Algorithm

2.5 AES Encryption Algorithm

2.6 Rijndael Algorithm

2.6.1 Add Round Key

2.6.2 SubByte Transformation

2.6.3 ShiftRow Transformation

2.6.4 MixColumn Multiplication

2.7 Block Cipher Operation Modes

2.7.1 ECB Mode

2.7.2 CBC Mode

2.7.3 OFB Mode

2.7.4 CFB Mode

2.7.5 CTR Mode

2.8 References

2.9 Exercises

Chapter 3. Public Key and Digital Signature

3.1 Public Key Cryptography

3.2 RSA Encryption Algorithm

3.3 A Practical Credit Card for RSA Algorithm

3.4 Diffie-Hellman Key Exchange Algorithm

3.5 Digital Signature Algorithm

3.6 RSA Digital Signature Algorithm

3.7 PGP Authentication and Confidentiality

3.8 S/MIME Algorithm

3.9 Information Security Threat Characteristics

3.9.1 Confidentiality

3.9.2 Integrity

3.9.2 Availability

3.10 References

3.11 Exercises

Chapter 4. Public Key Infrastructure (PKI)

4.1 Traditional Credit Card Payment

4.2 X.509 v.3 Certificate

4.3 Digital Certificate Verification

4.4 Hierarchical Public Key Infrastructure (PKI)

4.5 Certificate, CRL, and OCSP

4.6 Hybrid and Cross Certificate PKI

4.7 PKI Message Authentication

4.8 Wired vs. Wireless PKI Comparisons

4.9 QR Code Generation and Verification

4.10 Reed-Solomon Error Correction for QR Codes

4.11 References

4.12 Exercises

Chapter 5. Network Layer Security (Ipsec)

5.1 What is an Ipsec?

5.2 Ipsec Protocol in Network Layer

5.3 AH Protocol

5.4 ESP Protocol

5.5 Ipsec Tunnel and Transport Mode

5.6 Internet Key Exchange (IKE) Algorithm

5.7 Virtual Private Network (VPN)

5.8 IKEv2 Ipsec Protocol in IoT

5.9 References

5.10 Exercises

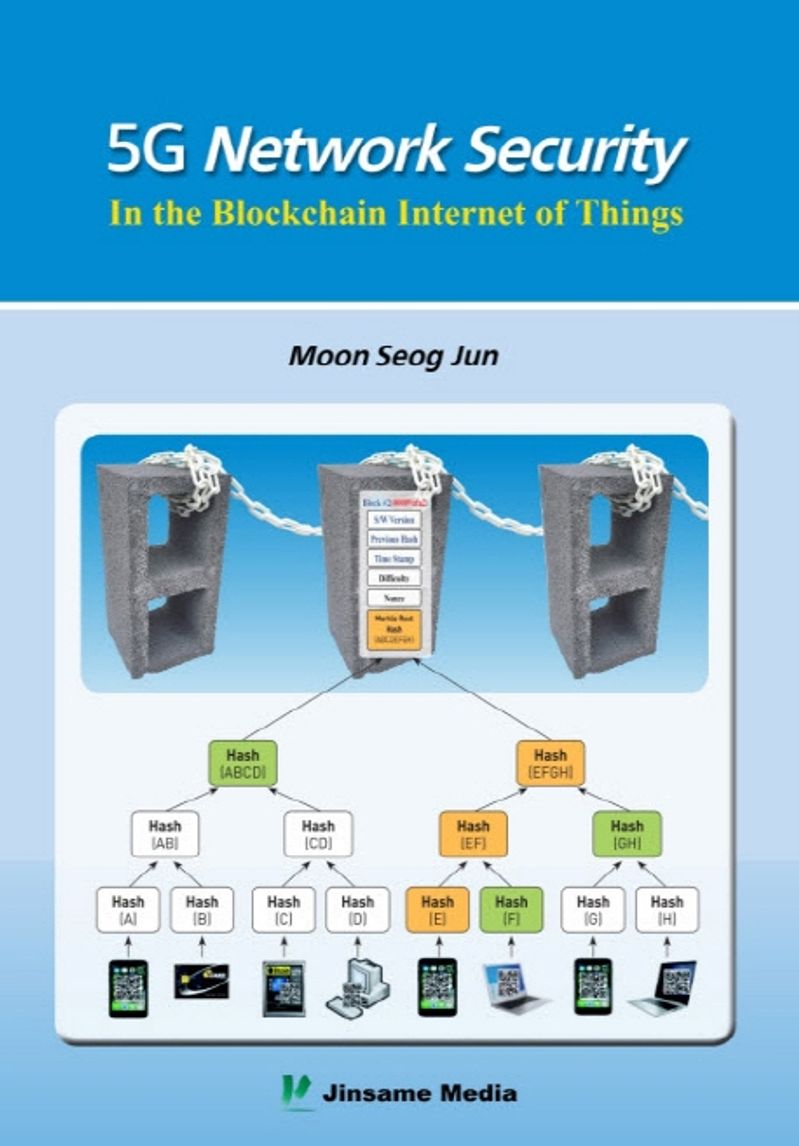

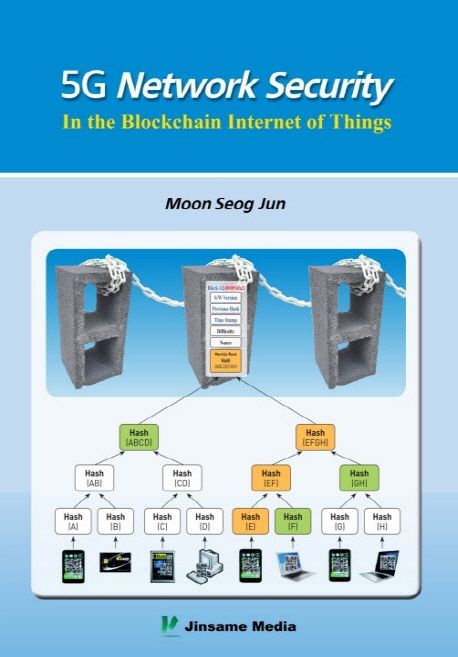

Chapter 6. Blockchain Security

6.1 What is a Blockchain?

6.2 What is a Merkle Tree?

6.3 Blockchain Structure in a P2P Network

6.4 Bitcoin Address and QR Code Generation

6.5 Elliptic Curve(ECC) Encryption Algorithm.

6.6 Blockchain Cryptographic Verification

6.7 Blockchain Consesus Algothm

6.8 Blockchain Internet of Things(BIoT)

6.9 References

6.10 Exercises

Chapter 7. SSL/TLS Protocol

7.1 What is a SSL/TLS Protocol?

7.2 SSL/TLS Handshake Protocol

7.3 IPSec vs SSL VPN Comparison

7.4 Wireless Transport Layer Security (WTLS)

7.5 IEEE 802.11.x Wireless (Wi-Fi) Standards

7.6 Wireless LANs (WEP, WPA, and WPA2)

7.7 References

7.8 Exercises

Chapter 8. Network Management Security (NMS)

8.1 Simple Network Management Protocol (SNMP)

8.2 SNMP Manager and Agents

8.3 SNMPv3 Engine and Application Programs

8.4 MIB and OID

8.4.1 VACM Algorithm for Access Control

8.4.2 What is the Difference Between SNMP Trap and Syslog?

8.5 Semantic RDF Graph Database for NMS

8.6 References

8.7 Exercises

Chapter 9. Intrusion Detection System (IDS)

9.1 What is an Intrusion Detection System (IDS)?

9.2 Host-based and Network-based IDS

9.3 Misuse-based and Anomaly-based IDS

9.4 Snort Intrusion Detection System

9.5 Other Intrusion Detection System(IDS) Tools

9.5.1 Kismet IDS

9.5.2 Zeek IDS

9.5.3 Open Data Loss Prevention (DLP) IDS

9.5.4 Sagan IDS

9.5.5 Security Onion IDS

9.6 References

9.7 Exercises

Chapter 10. Virus and Anti-Virus Codes

10.1 What is a Computer Virus?

10.2 Computer Worm Virus

10.3 Trojan Horse Virus

10.4 Backdoor Virus

10.5 Botnets Virus

10.6 Malware Infection Route and Symptoms

10.7 Anti-Virus Treatment System

10.8 Distributed Denial of Service (DDoS)

10.9 Advanced Persistent Threat (APT)

10.10 References

10.11 Exercises

Chapter 11. Firewall Systems

11.1 What is a Firewall System?

11.2 Packet Filtering

11.3 Network Address Translation (NAT)

11.4 Application Layer Firewall

11.5 Firewall Confiration

11.5.1 Packet Filtering Firewall

11.5.2 Dual Homed Firewall

11.5.3 Screen Host Firewall

11.5.4 Screen Subnet Firewall

11.6 Packet Penetration Tools for Auditing Firewall

11.6.1 Hping3 Tool

11.6.2 Traceroute Tool

11.6.3 Nmap Tool

11.6.4 Netcat Tool

11.7 Common Criteria (CC) Assurence Levels

11.8 References

11.9 Exercises

Appendix: INDEX

인물정보

이 상품의 총서

Klover리뷰 (0)

- - e교환권은 적립일로부터 180일 동안 사용 가능합니다.

- - 리워드는 5,000원 이상 eBook, 오디오북, 동영상에 한해 다운로드 완료 후 리뷰 작성 시 익일 제공됩니다. (2024년 9월 30일부터 적용)

- - 리워드는 한 상품에 최초 1회만 제공됩니다.

- - sam 이용권 구매 상품 / 선물받은 eBook은 리워드 대상에서 제외됩니다.

- 도서나 타인에 대해 근거 없이 비방을 하거나 타인의 명예를 훼손할 수 있는 리뷰

- 도서와 무관한 내용의 리뷰

- 인신공격이나 욕설, 비속어, 혐오 발언이 개재된 리뷰

- 의성어나 의태어 등 내용의 의미가 없는 리뷰

구매 후 리뷰 작성 시, e교환권 100원 적립

문장수집

- 구매 후 90일 이내에 문장 수집 등록 시 e교환권 100원을 적립해 드립니다.

- e교환권은 적립일로부터 180일 동안 사용 가능합니다.

- 리워드는 5,000원 이상 eBook에 한해 다운로드 완료 후 문장수집 등록 시 제공됩니다. (2024년 9월 30일부터 적용)

- 리워드는 한 상품에 최초 1회만 제공됩니다.

- sam 이용권 구매 상품 / 선물받은 eBook / 오디오북·동영상 상품/주문취소/환불 시 리워드 대상에서 제외됩니다.

구매 후 문장수집 작성 시, e교환권 100원 적립

신규가입 혜택 지급이 완료 되었습니다.

바로 사용 가능한 교보e캐시 1,000원 (유효기간 7일)

지금 바로 교보eBook의 다양한 콘텐츠를 이용해 보세요!